BAIT veröffentlicht – Das Wichtigste auf einen Blick

Welche neuen Anforderungen der BAIT müssen Sie beachten? BAIT veröffentlicht – Das Wichtigste auf einen Blick: Die BAIT 2021 wurden veröffentlicht. Hier kommen Sie direkt zur BaFin-Verlautbarung BAIT.

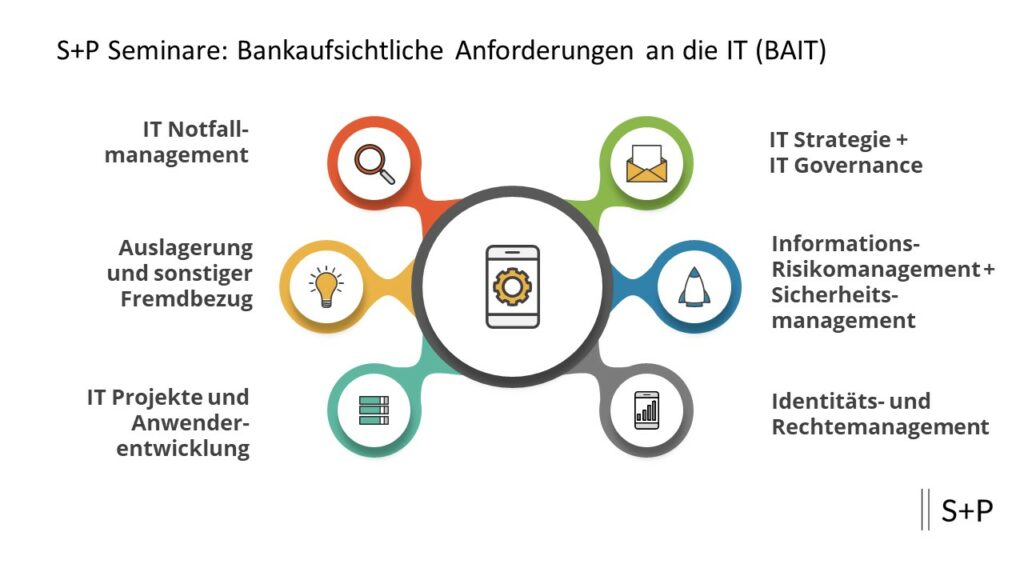

Die BAIT umfassen Regelungen zu folgenden Schwerpunkten:

- IT-Strategie

- IT-Governance

- Informationsrisikomanagement

- Informationssicherheitsmanagement

- Benutzerberechtigungsmanagement

- IT-Projekte, Anwendungsentwicklung (inkl. durch Endbenutzer in den Fachbereichen)

- IT-Betrieb (inkl. Datensicherung)

- Auslagerungen und sonstiger Fremdbezug von IT-Dienstleistungen

BAIT veröffentlicht – Das Wichtigste auf einen Blick + Neue BAIT: Was ändert sich?

Auslöser für die Änderung der BAIT waren die IKT Leitlinien der Europäischen Bankenaufsichtsbehörde (EBA) vom November 2019. Mit ihren Leitlinien für das Management von IKT- und Sicherheitsrisiken (EBA/GL/2019/04) hatte die EBA seinerzeit für den gesamten Binnenmarkt einheitliche Vorgaben eingeführt: für Kreditinstitute, Wertpapierfirmen und Zahlungsdienstleister.

Weil die Inhalte der BAIT auf den Mindestanforderungen an das Risikomanagement (MaRisk) aufbauen, wurde die BAIT-Novelle parallel zur sechsten MaRisk-Novelle entwickelt, und beide Rundschreiben wurden gleichzeitig veröffentlicht. Die wichtigste Änderungen hat nun die BaFin wie folgt erläutert.

#1 Neue BAIT: Was ändert sich?

Im neuen Kapitel „Operative Informationssicherheit“ formuliert die BaFin Anforderungen an die Ausgestaltung von Wirksamkeitskontrollen für bereits umgesetzte Informationssicherheitsmaßnahmen in Form von Tests und Übungen.

Zu den Wirksamkeitskontrollen zählen etwa Abweichungsanalysen (Gapanalysen), Schwachstellenscans, Penetrationstests und Simulationen von Angriffen. Diese Kontrollen sind ein wesentlicher Bestandteil eines effektiven und nachhaltigen Informationssicherheitsmanagementsystems.

Die Institute müssen die Sicherheit der IT-Systeme regelmäßig und anlassbezogen kontrollieren.

Dabei müssen sie Interessenkonflikte vermeiden: Wer an der Konzeption und Umsetzung von Sicherheitsmaßnahmen beteiligt war, darf diese zum Beispiel nicht nachher prüfen.

Die Institute müssen laut BaFin die Ergebnisse solcher Wirksamkeitskontrollen analysieren, Verbesserungsbedarf identifizieren und Risiken angemessen steuern.

#2 Neue Richtlinie zum Informationssicherheitsmanagement

Die Unternehmen sollen die neuen Anforderungen in einer internen Richtlinie fixieren, welche die BaFin nun im Kapitel „Informationssicherheitsmanagement“ fordert. Die Richtlinie muss die Anforderungen an das Logging und Monitoring, also die Protokollierung von Ereignissen und die Überwachung in Echtzeit, und an die Erkennung und Analyse von sicherheitsrelevanten Ereignissen regeln.

So sind beispielsweise sicherheitsrelevante Informationen angemessen zeitnah, regelbasiert und zentral auszuwerten. Auch müssen diese Informationen für eine angemessene Zeit zur späteren Auswertung zur Verfügung stehen. Dafür ist ein Portfolio an Regeln zur Identifizierung sicherheitsrelevanter Ereignisse zu definieren und weiterzuentwickeln.

#3 Neues Kapitel IT-Notfallmanagement

Bereits in den MaRisk wurde dasd Kapitel AT 7.3 „Notfallmanagement“ grundlegend überarbeitet. Dieses bildet nun die Grundlage für das neue BAIT-Kapitel „IT-Notfallmanagement“. Für zeitkritische Prozesse und Aktivitäten sieht es die Einrichtung von Wiederanlauf-, Notbetriebs- und Wiederherstellungsplänen vor.

Die Wirksamkeit dieser drei Arten von IT-Notfallplänen müssen die Institute laut BAIT jährlich prüfen – und zwar auf der Grundlage eines IT-Testkonzepts.

#4 Schnittstelle zu Zahlungsdienstnutzern – Neue BAIT: Was ändert sich?

Das dritte neue Kapitel der BAIT heißt „Management der Beziehungen mit Zahlungsdienstnutzern“. Es stammt aus dem neuen Rundschreiben „Zahlungsdiensteaufsichtliche Anforderungen an die IT von Zahlungs- und E-Geld-Instituten“ (ZAIT). Mit diesem Kapitel wird die Schnittstelle zwischen Finanzinstituten und Zahlungsdienstnutzern geregelt.

#5 Informationssicherheit statt IT-Sicherheit – Neue BAIT: Was ändert sich?

Mit den BAIT wird nun auch klar dem Ziel der „Informationssicherheit“ gefolgt. Das enger gesteckte Ziel „IT-Sicherheit“ wird aufgegeben:

- Klassische IT-Sicherheit beschränkt sich auf das Handlungsfeld Informationstechnik, während Informationssicherheit den Schutz von relevanten Informationen zum Ziel hat, gleichgültig, in welcher Form sie vorliegen.

- Das Handlungsfeld der Informationssicherheit schließt somit alles ein, was im Zusammenhang mit Informationsverarbeitung steht.

Im Hinblick auf das Informationssicherheits- und Informationsrisikomanagement (ISM/IRM) wird nun deutlicher, dass die betroffenen Unternehmensprozesse ihre Wirkung für die gesamte Organisation entfalten müssen und es nicht ausreicht, allein den IT-Betrieb und die Anwendungsentwicklung mit angemessenen Ressourcen auszustatten.

Die BAIT forden nun auch, dass die Institute ein umfassendes Programm zur Schulung und Sensibilisierung der Beschäftigten für das Thema Informationssicherheit entwickeln müssen.

Die EBA-Leitlinien setzen das Accountability-Prinzip um und fordern eine klare Zuweisung von Verantwortlichkeiten. Dies wird in den BAIT wie folgt umgesetzt:

- Es sind weitere Rollen und Aufgaben des Informationssicherheits- und Informationsrisikomanagements zu benennen.

- Diese sind von den Verantwortlichkeiten für die Geschäftsprozesse abzugrenzen.

#6 Accountability-Prinzip: Beispiel für die klare Zuweisung von Verantwortlichkeiten:

Fachbereiche, die verantwortlich für die einzelnen Geschäftsprozesse sind, müssen den Schutzbedarf der jeweiligen Prozesse ermitteln und zu dokumentieren. Verantwortlich für die Prüfung dieser Ermittlung und Dokumentation ist dagegen das Informationsrisikomanagement.

Angesichts der Komplexität von Cyberbedrohungen betonen die BAIT nun ausdrücklich, wie wichtig es ist, dass sich die Institute über aktuelle externe und interne Bedrohungen und Schwachstellen informieren. Die Geschäftsleitung ist über die Ergebnisse der Risikoanalyse und Veränderungen der Risikosituation zu unterrichten.

Bedrohungen und Schwachstellen sind auch vom Informationsrisikomanagement zu berücksichtigen, sofern sie Risiken für die Organisation darstellen können. Die aufsichtsrechtlichen Anforderungen werden nun im Kapitel „Informationsrisikomanagement“ der BAIT vorgegeben.

Anforderungen an die physische Sicherheit, wie sie in den EBA-Leitlinien beschrieben werden, greifen die BAIT auch auf. Die Unternehmen müssen beispielsweise

- eine Richtlinie zur physischen Sicherheit verfassen,

- Zutrittskontrollen durchführen und

- einen angemessenen Perimeterschutz etablieren, der dem Stand der Technik entspricht.

Definition Perimeterschutz: Beim Perimeterschutz handelt es sich um den Schutz des Geländes zwischen Gebäude und Grundstücksgrenze.

Sie suchen ein E-Learning für Ihre Mitarbeiter? Es ist unsere Mission mit dem E-Learning Informationssicherheit das Beste aus Ihrem Unternehmen herauszuholen.

Informationssicherheit bekommt gleichen Stellenwert wie Kapitalausstattung und Liquiditätssteuerung

In einer globalisierten Finanzwelt, in der immer mehr Menschen digital bezahlen bzw. Geld transferieren und in der viele Anleger ihre Geldanlage online bestreiten, haben IT-Governance und Informationssicherheit für die Aufsicht inzwischen den gleichen Stellenwert wie die Ausstattung der Institute mit Kapital und Liquidität.

Die Informationstechnik ist die Basisinfrastruktur für sämtliche fachlichen, aber auch alle nichtfachlichen Prozesse bei Banken.

BAIT nunmehr der zentrale Baustein für die IT-Aufsicht im Bankensektor

Um Vorständen und Geschäftsführern die Erwartungen der Bankenaufsicht hinsichtlich der sicheren Ausgestaltung der IT-Systeme sowie der zugehörigen Prozesse sowie die diesbezüglichen Anforderungen an die IT-Governance transparent zu machen, hat die BaFin nun Bankaufsichtliche Anforderungen an die IT (BAIT) veröffentlicht.

Keine Umsetzungsfrist. Die BAIT sind ab sofort in Kraft und nunmehr zentraler Baustein für die IT-Aufsicht über den Bankensektor in Deutschland.

Wie die Mindestanforderungen an das Risikomanagement der Banken (MaRisk), deren neueste Fassung die BaFin Ende Oktober veröffentlicht hat, interpretieren auch die BAIT die gesetzlichen Anforderungen des § 25a Absatz 1 Satz 3 Nr. 4 und 5 Kreditwesengesetz (KWG).

Die Aufsicht erläutert mit den MaRisk, was sie unter einer angemessenen technisch-organisatorischen Ausstattung der IT-Systeme versteht. Dabei werden die Anforderungen an die Informationssicherheit sowie an ein angemessenes Notfallkonzept berücksichtigt. Da die Institute zunehmend IT-Dienstleistungen von Dritten beziehen, wird auch der § 25b KWG in diese Interpretation einbezogen und präzisiert. Schnittstellen zu den aufsichtsrechtlichen Anforderungen an Auslagerungen sind auch berücksichtigt.

Soweit auf dezidierte Textziffern der MaRisk referenziert wird, sind diese in einer Gesamtschau mit den einschlägigen Textziffern in den BAIT anzuwenden. Die übrigen Textziffern der MaRisk bleiben unberührt. Dies gilt insbesondere für die Anwendung von AT7.3 MaRisk (Notfallkonzept).

Die modulare Struktur der BAIT eröffnet die notwendige Flexibilität für künftig erforderliche Anpassungen oder Ergänzungen. des Gesamtwerks. Derzeit werden beispielsweise Anpassungen im Hinblick auf die Umsetzung der „G7 – Fundamental Elements of Cybersecurity“ geprüft.

Die Unternehmen bleiben auch jenseits der Konkretisierungen in diesem Rundschreiben gemäß § 25a Abs. 1 Satz 3 Nr. 4 KWG i. V. m. AT 7.2 Tz. 2 MaRisk verpflichtet, bei der Ausgestaltung der IT-Systeme und der dazugehörigen IT-Prozesse grundsätzlich auf gängige Standards abzustellen. Zu diesen zählen beispielsweise die IT-Grundschutzkataloge des Bundesamts für Sicherheit in der Informationstechnik und der internationale Sicherheitsstandard ISO/IEC 2700X der International Organization for Standardization.

BAIT – IT-Strategie – BAIT veröffentlicht – Das Wichtigste auf einen Blick

Die Geschäftsleitung hat eine mit der Geschäftsstrategie konsistente IT-Strategie festzulegen. Mindestinhalte der IT-Strategie sind:

a) Strategische Entwicklung der IT-Aufbau- und IT-Ablauforganisation des Instituts sowie der Auslagerungen von IT-Dienstleistungen

b) Zuordnung der gängigen Standards, an denen sich das Institut orientiert, auf die Bereiche der IT

c) Zuständigkeiten und Einbindung der Informationssicherheit in die Organisation

d) Strategische Entwicklung der IT-Architektur

e) Aussagen zum Notfallmanagement unter Berücksichtigung der IT-Belange

f) Aussagen zu den in den Fachbereichen selbst betriebenen bzw. entwickelten IT-Systemen (Hardware- und Software-Komponenten)

BAIT – IT-Governance – BAIT veröffentlicht – Das Wichtigste auf einen Blick

Die IT-Governance ist die Struktur zur Steuerung sowie Überwachung des Betriebs und der Weiterentwicklung der IT-Systeme einschließlich der dazugehörigen IT-Prozesse auf Basis der IT-Strategie.

Hierfür maßgeblich sind insbesondere die Regelungen zur IT-Aufbau- und IT-Ablauforganisation (vgl. AT 4.3.1 MaRisk), zum Informationsrisiko- sowie Informationssicherheitsmanagement (vgl. AT 4.3.2 MaRisk, AT 7.2 Tzn. 2 und 4 MaRisk), zur quantitativ und qualitativ angemessenen Personalausstattung der IT (vgl. AT 7.1 MaRisk) sowie zum Umfang und zur Qualität der technisch-organisatorischen Ausstattung (vgl. AT 7.2 Tz. 1 MaRisk).

Regelungen für die IT-Aufbau- und IT-Ablauforganisation sind bei Veränderungen der Aktivitäten und Prozesse zeitnah anzupassen (vgl. AT 5 Tzn. 1 und 2 MaRisk).

BAIT – Informationsrisikomanagement – BAIT veröffentlicht – Das Wichtigste auf einen Blick

Die Informationsverarbeitung und -weitergabe in Geschäfts- und Serviceprozessen wird durch datenverarbeitende IT-Systeme und zugehörige IT-Prozesse unterstützt. Deren Umfang und Qualität ist insbesondere an betriebsinternen Erfordernissen, den Geschäftsaktivitäten sowie an der Risikosituation zu orientieren (vgl. AT 7.2 Tz. 1 MaRisk). IT-Systeme und zugehörige IT-Prozesse müssen die Integrität, die Verfügbarkeit, die Authentizität sowie die Vertraulichkeit der Daten sicherstellen (vgl. AT 7.2 Tz. 2 MaRisk).

Das Institut hat die mit dem Management der Informationsrisiken verbundenen Aufgaben, Kompetenzen, Verantwortlichkeiten, Kontrollen und Kommunikationswege zu definieren und aufeinander abzustimmen (vgl. AT 4.3.1 Tz 2 MaRisk).

Hierfür hat das Institut angemessene Überwachungs- und Steuerungsprozesse einzurichten (vgl. AT 7.2 Tz. 4 MaRisk) und diesbezügliche Berichtspflichten zu definieren (vgl. BT 3.2. Tz. 1 MaRisk).

BAIT: Welche Mindeststandards gelten für das Informationssicherheitsmanagement ?

Das Informationssicherheitsmanagement macht Vorgaben zur Informationssicherheit, definiert Prozesse und steuert deren Umsetzung (vgl. AT 7.2 Tz. 2 MaRisk). Das Informationssicherheitsmanagement folgt einem fortlaufenden Prozess, der die Phasen Planung, Umsetzung, Erfolgskontrolle sowie Optimierung und Verbesserung umfasst. Die inhaltlichen Berichtspflichten des Informationssicherheitsbeauftragten an die Geschäftsleitung sowie der Turnus der Berichterstattung orientieren sich an BT 3.2 Tz. 1 MaRisk.

Die Funktion des Informationssicherheitsbeauftragten umfasst insbesondere die nachfolgenden Aufgaben:

- die Geschäftsleitung beim Festlegen und Anpassen der Informationssicherheitsleitlinie zu unterstützen und in allen Fragen der Informationssicherheit zu beraten; dies umfasst auch Hilfestellungen bei der Lösung von Zielkonflikten (z. B. Wirtschaftlichkeit kontra Informationssicherheit)

- Erstellung von Informationssicherheitsrichtlinien und ggf. weiteren einschlägigen Regelungen sowie die Kontrolle ihrer Einhaltung den Informationssicherheitsprozess im Institut zu steuern und zu koordinieren sowie diesen gegenüber IT-Dienstleistern zu überwachen und bei allen damit zusammenhängenden Aufgaben mitzuwirken

- Beteiligung bei der Erstellung und Fortschreibung des Notfallkonzepts bzgl. der IT-Belange

- die Realisierung von Informationssicherheitsmaßnahmen zu initiieren und zu überwachen

- Beteiligung bei Projekten mit IT-Relevanz

- als Ansprechpartner für Fragen der Informationssicherheit innerhalb des Instituts und für Dritte bereitzustehen

- Informationssicherheitsvorfälle zu untersuchen und diesbezüglich an die Geschäftsleitung zu berichten

- Sensibilisierungs- und Schulungsmaßnahmen zur Informationssicherheit zu initiieren und zu koordinieren.

Zur Vermeidung möglicher Interessenkonflikte werden insbesondere folgende Maßnahmen beachtet:

- Funktions- und Stellenbeschreibung für den Informationssicherheitsbeauftragten und seinen Vertreter

- Festlegung der erforderlichen Ressourcenausstattung für die Funktion des Informationssicherheitsbeauftragten

- ein der Funktion zugewiesenes Budget für Informationssicherheitsschulungen im Institut und die persönliche Weiterbildung des Informationssicherheitsbeauftragten sowie seines Vertreters

- unmittelbare und jederzeitige Gelegenheit zur Berichterstattung des Informationssicherheitsbeauftragten an die Geschäftsleitung

- Verpflichtung der Beschäftigten des Instituts sowie der IT-Dienstleister zur sofortigen und umfassenden Unterrichtung des Informationssicherheitsbeauftragten über alle bekannt gewordenen IT-sicherheitsrelevanten Sachverhalte, die das Institut betreffen

- Die Funktion des Informationssicherheitsbeauftragten wird aufbauorganisatorisch von den Bereichen getrennt, die für den Betrieb und die Weiterentwicklung der IT-Systeme zuständig sind.

- Der Informationssicherheitsbeauftragte nimmt keinesfalls Aufgaben der Internen Revision wahr.

BAIT: Neue Anforderungen an das Benutzerberechtigungsmanagement

Ein Benutzerberechtigungsmanagement stellt sicher, dass den Benutzern eingeräumte Berechtigungen so ausgestaltet sind und genutzt werden, wie es den organisatorischen und fachlichen Vorgaben des Instituts entspricht.

Das Benutzerberechtigungsmanagement hat die Anforderungen nach AT 4.3.1 Tz. 2, AT 7.2 Tz. 2, sowie BTO Tz. 9 der MaRisk zu erfüllen.

Berechtigungskonzepte legen den Umfang und die Nutzungsbedingungen der Berechtigungen für die IT-Systeme konsistent zum ermittelten Schutzbedarf sowie vollständig und nachvollziehbar ableitbar für alle von einem IT-System bereitgestellten Berechtigungen fest.

Berechtigungskonzepte haben die Vergabe von Berechtigungen an Benutzer nach dem Sparsamkeitsgrundsatz (Need-to-know-Prinzip) sicherzustellen, die Funktionstrennung zu wahren und Interessenskonflikte des Personals zu vermeiden.

BAIT: IT-Projekte prüfungssicher managen

Wesentliche Veränderungen in den IT-Systemen im Rahmen von IT-Projekten, deren Auswirkung auf die IT-Aufbau- und IT-Ablauforganisation sowie die dazugehörigen IT-Prozesse sind im Rahmen einer Auswirkungsanalyse zu bewerten (vgl. AT 8.2 Tz. 1 MaRisk). Im Hinblick auf den erstmaligen Einsatz sowie wesentliche Veränderungen von IT-Systemen sind die Anforderungen des AT 7.2 (insbesondere Tz. 3 und Tz. 5) MaRisk, AT 8.2 Tz. 1 MaRisk sowie AT 8.3 Tz. 1 MaRisk zu erfüllen.

Wesentliche IT-Projekte und IT-Projektrisiken sind der Geschäftsleitung regelmäßig und anlassbezogen zu berichten. Wesentliche Projektrisiken sind im Risikomanagement zu berücksichtigen.

Anforderungen an die Funktionalität der Anwendung müssen ebenso erhoben, bewertet und dokumentiert werden wie nichtfunktionale Anforderungen. Die Verantwortung für die Erhebung und Bewertung der Anforderungen liegt in den Fachbereichen.

Anforderungsdokumente sind beispielsweise:

- Fachkonzept (Lastenheft bzw. User-Story)

- Technisches Fachkonzept (Pflichtenheft bzw. Product Back-Log).

Nichtfunktionale Anforderungen an IT-Systeme sind beispielsweise:

- Ergebnisse der Schutzbedarfsfeststellung

- Zugriffsregelungen

- Ergonomie

- Wartbarkeit

- Antwortzeiten

- Resilienz.

Im Rahmen der Anwendungsentwicklung sind nach Maßgabe des Schutzbedarfs angemessene Vorkehrungen im Hinblick darauf zu treffen, dass nach Produktivsetzung der Anwendung die Vertraulichkeit, Integrität, Verfügbarkeit und Authentizität der zu verarbeitenden Daten nachvollziehbar sichergestellt werden.

Geeignete Vorkehrungen können sein:

- Prüfung der Eingabedaten

- Systemzugangskontrolle

- Nutzer-Authentifizierung

- Transaktionsautorisierung

- Protokollierung der Systemaktivität

- Prüfpfade (Audit Logs)

- Verfolgung von sicherheitsrelevanten Ereignissen

- Behandlung von Ausnahmen.

BAIT: Welche Regelungen gelten für den IT-Betrieb?

Der IT-Betrieb hat die Erfüllung der Anforderungen, die sich aus der Umsetzung der Geschäftsstrategie sowie aus den IT-unterstützten Geschäftsprozessen

ergeben, umzusetzen (vgl. AT 7.2 Tz. 1 und Tz. 2 MaRisk).

Die Komponenten der IT-Systeme sowie deren Beziehungen zueinander sind in geeigneter Weise zu verwalten, und die hierzu erfassten Bestandsangaben regelmäßig sowie anlassbezogen zu aktualisieren. Zu den Bestandsangaben zählen insbesondere:

- Bestand und Verwendungszweck der Komponenten der IT-Systeme mit den relevanten Konfigurationsangaben

- Standort der Komponenten der IT-Systeme

- Aufstellung der relevanten Angaben zu Gewährleistungen und sonstigen Supportverträgen (ggf. Verlinkung)

- Angaben zum Ablaufdatum des Supportzeitraums der Komponenten der IT-Systeme

- Akzeptierter Zeitraum der Nichtverfügbarkeit der IT-Systeme sowie der maximal tolerierbare Datenverlust.

BAIT – Auslagerungen und sonstiger Fremdbezug von IT-Dienstleistungen

IT-Dienstleistungen umfassen alle Ausprägungen des Bezugs von IT; dazu zählen insbesondere die Bereitstellung von IT-Systemen, Projekte/Gewerke oder Personalgestellung. Die Auslagerungen der IT-Dienstleistungen haben die Anforderungen nach AT 9 der MaRisk zu erfüllen.

Dies gilt auch für Auslagerungen von IT-Dienstleistungen, die dem Institut durch ein Dienstleistungsunternehmen über ein Netz bereitgestellt werden (z. B. Rechenleistung, Speicherplatz, Plattformen oder Software) und deren Angebot, Nutzung und Abrechnung dynamisch und an den Bedarf angepasst über definierte technische Schnittstellen sowie Protokolle erfolgen (Cloud-Dienstleistungen).

Das Institut hat auch beim sonstigen Fremdbezug von IT-Dienstleistungen die allgemeinen Anforderungen an die Ordnungsmäßigkeit der Geschäftsorganisation gemäß § 25a Abs. 1 KWG zu beachten (vgl. AT 9 Tz. 1 – Erläuterungen – MaRisk).

Bei jedem Bezug von Software sind die damit verbundenen Risiken angemessen zu bewerten (vgl. AT 7.2 Tz. 4 Satz 2 MaRisk).

Wir haben das passende Seminar zu diesem Thema gefunden!

Seminar zu diesem Thema

Seminar MaRisk Compliance Officer